• Упродовж минулої доби, 19 липня, російські бойовики 18 разів відкривав вогонь по позиціях наших військ, але важке озброєння не застосовували. Про це повідомили у прес-центрі штабу операції Об’єднаних сил.

• Російські окупаційні війська проявляли активність на всіх напрямках і вели прицільний вогонь по захисниках Кримського, Жовтого, Луганського, Світлодарська, Майорська, Авдіївки, Пісків, Кам’янки, Новотроїцького, Новомихайлівки, Лебединського, Гнутового, Широкиного та Водяного. Своїми діями окупанти намагалися змусити військовослужбовців Об’єднаних сил відкрити вогонь у відповідь, щоб у подальшому звинуватити Україну у недотриманні оголошеного перемир’я.•

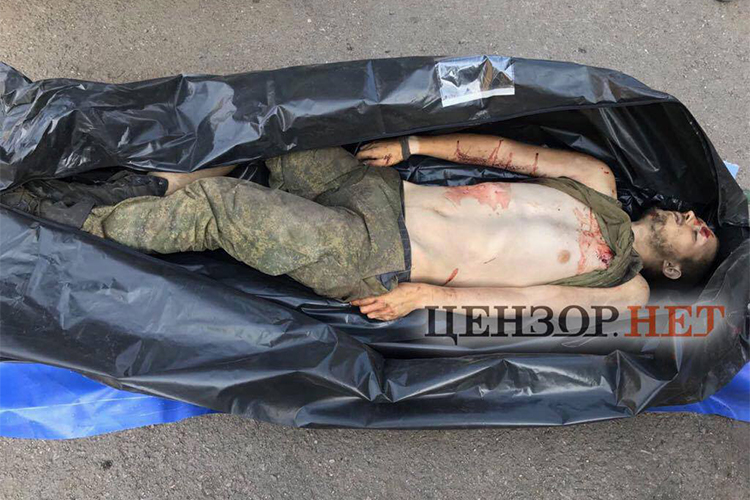

• Вчора втрат серед українських воїнів не було. За даними розвідки троє окупантів загинули і одного було поранено.

• За інформацією розміщеною на фейсбук сторінці головного редактора Цензор.нет Юрія Бутусова, один з загиблих терористів вирогідно був зі складу 9-го мотострілкового полку 1-го армійського корпусу ЗС РФ. Він намагався потрапити на позиції 503 батальйону морської піхоти та бійці були на поготові. Бій закинчився очікуванно. Приємно, що саме цьому підрозділу ми з вами багато допомагали в рамках проекту “Захисникі Маріуполя”.

• Упродовж поточної доби, 20 червня, бойовики російських окупаційних військ два рази відкривали вогонь по позиціях українських захисників біля Широкиного та Водяного. Внаслідок прицільного ворожого вогню один військовослужбовець отримав поранення.

• Також стало відомо, що СБУ затримала жінку, яка збирала інформацію для бойовиків “ДНР”. 43-річна мешканка Слов’янська в 2014 році, під впливом проросійської пропаганди, разом із чоловіком добровільно приєдналася до угрупування “ополчення Новоросії” та під керівництвом бойовиків, один з яких мав позивний “Хміль”, здійснювала фільтраційні заходи в Слов’янську та Краматорську, виявляла патріотично налаштованих громадян України та доправляла їх до комендатури “ДНР”. Наразі ведуться слідчі дії.

Волонтерський центр People’s project продовжує допомагати захисникам України наблизити нашу спільну перемогу. В рамках проекту «Оперативне реагування» ми збираємо кошти на спорядження, яке держава не може або не встигає вчасно надати бійцям, що стоять на передовій. Долучайтесь, адже в наших силах зробити все, щоб українські військові були максимально захищені та змогли дати відсіч окупанту.